Teknologi Informasi dan Komunikasi (TIK) telah menjadi tulang punggung peradaban modern. Di era digital ini, pemahaman mendalam tentang TIK bukan lagi sekadar pilihan, melainkan sebuah keharusan. Bagi siswa Kelas 11, semester 2 biasanya menjadi periode penting untuk mengukuhkan pemahaman konsep-konsep TIK yang lebih lanjut dan aplikatif. Artikel ini akan membahas beberapa contoh soal TIK Kelas 11 Semester 2 yang sering muncul, disertai dengan penjelasan mendalam untuk membantu Anda menguasai materi dan meraih hasil terbaik.

Pentingnya Memahami Konsep TIK Lanjutan

Semester 2 di Kelas 11 seringkali mengupas tuntas topik-topik yang lebih kompleks, seperti:

- Jaringan Komputer Tingkat Lanjut: Memahami topologi jaringan, protokol, keamanan jaringan, dan implementasi jaringan yang lebih luas.

- Pengembangan Perangkat Lunak: Konsep dasar pemrograman, logika algoritmik, dan mungkin pengenalan terhadap bahasa pemrograman tertentu.

- Keamanan Informasi: Ancaman siber, perlindungan data pribadi, etika digital, dan praktik keamanan siber.

- Basis Data Tingkat Lanjut: Desain basis data relasional, normalisasi, dan query bahasa SQL.

- Teknologi Web Tingkat Lanjut: Konsep Front-end dan Back-end, framework, dan arsitektur web.

Dengan pemahaman yang kuat di area-area ini, siswa tidak hanya siap menghadapi ujian, tetapi juga membekali diri untuk jenjang pendidikan yang lebih tinggi dan dunia kerja yang semakin terdigitalisasi.

Mari kita mulai dengan contoh-contoh soal yang mencakup berbagai aspek TIK yang relevan untuk semester 2 Kelas 11.

Contoh Soal 1: Jaringan Komputer dan Keamanan

Soal:

Sebuah perusahaan sedang merancang jaringan lokal (LAN) untuk kantornya yang memiliki 50 komputer. Mereka ingin memastikan data sensitif perusahaan tetap aman dari akses yang tidak sah.

a. Jelaskan minimal tiga jenis topologi jaringan yang umum digunakan dalam LAN dan sebutkan masing-masing satu kelebihan dan kekurangannya.

b. Jika perusahaan ingin membatasi akses internet hanya untuk karyawan tertentu dan pada jam kerja tertentu, jelaskan salah satu solusi teknologi yang dapat diterapkan dan bagaimana cara kerjanya.

c. Selain batasan akses, jelaskan dua ancaman keamanan siber yang paling relevan untuk jaringan kantor dan berikan satu cara pencegahan untuk masing-masing ancaman tersebut.

Jawaban dan Pembahasan:

a. Jenis-jenis Topologi Jaringan:

Topologi jaringan merujuk pada susunan fisik atau logis dari perangkat dalam sebuah jaringan. Untuk LAN, beberapa topologi yang umum digunakan adalah:

-

Topologi Bintang (Star Topology):

- Deskripsi: Semua perangkat terhubung ke satu titik pusat, biasanya sebuah switch atau hub.

- Kelebihan: Jika satu kabel putus atau satu perangkat mengalami masalah, jaringan secara keseluruhan tidak terpengaruh, kecuali perangkat yang terhubung ke kabel tersebut. Penambahan atau pengurangan perangkat mudah dilakukan tanpa mengganggu jaringan.

- Kekurangan: Titik pusat (switch/hub) menjadi titik kegagalan tunggal (single point of failure). Jika switch/hub rusak, seluruh jaringan akan mati. Membutuhkan kabel yang lebih banyak dibandingkan topologi bus.

-

Topologi Bus (Bus Topology):

- Deskripsi: Semua perangkat terhubung ke satu kabel tunggal yang disebut backbone atau bus. Data dikirimkan ke seluruh jaringan, dan hanya perangkat yang dituju yang akan menerima data tersebut.

- Kelebihan: Lebih hemat kabel dibandingkan topologi bintang. Pemasangannya relatif sederhana.

- Kekurangan: Jika kabel backbone putus, seluruh jaringan akan terganggu atau mati. Sulit untuk mendeteksi dan memperbaiki masalah. Performa jaringan akan menurun seiring bertambahnya jumlah perangkat karena terjadinya tabrakan data (collision).

-

Topologi Cincin (Ring Topology):

- Deskripsi: Setiap perangkat terhubung ke dua perangkat lainnya, membentuk jalur melingkar. Data mengalir dalam satu arah.

- Kelebihan: Kinerja jaringan relatif stabil karena tidak ada tabrakan data yang signifikan.

- Kekurangan: Jika satu kabel putus atau satu perangkat rusak, seluruh jaringan akan terganggu. Penambahan atau pengurangan perangkat memerlukan pemutusan jaringan sementara.

b. Solusi Teknologi untuk Pembatasan Akses Internet:

Salah satu solusi teknologi yang efektif untuk membatasi akses internet berdasarkan pengguna dan waktu adalah dengan menggunakan Firewall.

- Cara Kerja Firewall:

- Firewall bertindak sebagai penjaga antara jaringan internal perusahaan dan internet eksternal.

- Firewall dapat dikonfigurasi dengan berbagai aturan keamanan (security policies).

- Pembatasan Berbasis Pengguna: Firewall dapat diintegrasikan dengan sistem otentikasi (misalnya, Active Directory) untuk mengidentifikasi pengguna. Aturan dapat dibuat untuk mengizinkan atau memblokir akses internet berdasarkan identitas pengguna atau grup pengguna. Contohnya, hanya departemen IT yang diizinkan mengakses situs-situs tertentu.

- Pembatasan Berbasis Waktu: Firewall dapat dijadwalkan untuk menerapkan aturan tertentu pada jam-jam tertentu. Misalnya, akses ke situs media sosial atau hiburan hanya diizinkan selama jam istirahat atau di luar jam kerja.

- Contoh Implementasi: Perusahaan dapat mengonfigurasi firewall untuk:

- Memblokir semua akses ke situs hiburan selama jam kerja normal.

- Mengizinkan akses ke situs berita dan informasi umum sepanjang hari kerja.

- Mengizinkan akses penuh ke internet hanya untuk akun administrator IT setelah jam kerja.

c. Ancaman Keamanan Siber dan Pencegahannya:

Dua ancaman keamanan siber yang paling relevan untuk jaringan kantor adalah:

-

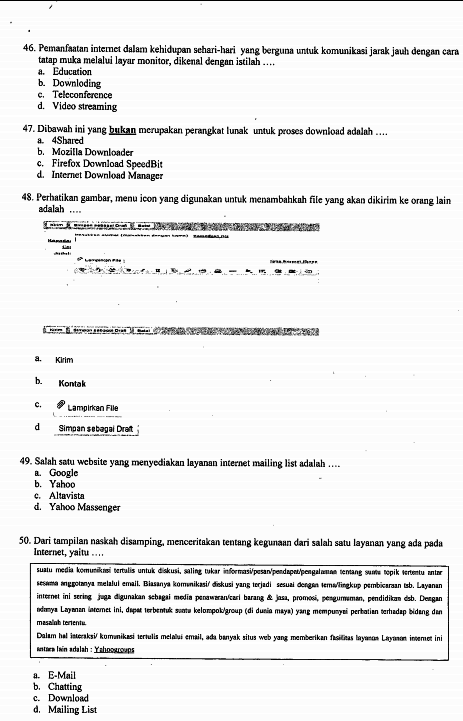

Malware (Perangkat Lunak Berbahaya):

- Deskripsi: Malware adalah perangkat lunak berbahaya yang dirancang untuk menyusup, merusak, atau mendapatkan akses tidak sah ke sistem komputer. Jenisnya meliputi virus, worm, trojan, ransomware, dan spyware. Ransomware sangat berbahaya karena dapat mengenkripsi data perusahaan dan meminta tebusan.

- Cara Pencegahan:

- Instal dan Perbarui Perangkat Lunak Antivirus/Antimalware: Pastikan semua komputer di jaringan memiliki perangkat lunak keamanan yang terpasang dan selalu diperbarui dengan definisi virus terbaru. Lakukan pemindaian rutin.

- Edukasi Pengguna: Berikan pelatihan kepada karyawan tentang cara mengenali email phishing, lampiran yang mencurigakan, dan tautan yang berbahaya. Ajarkan mereka untuk tidak membuka lampiran dari pengirim yang tidak dikenal atau mengklik tautan yang mencurigakan.

-

Phishing:

- Deskripsi: Phishing adalah upaya penipuan untuk mendapatkan informasi sensitif seperti nama pengguna, kata sandi, detail kartu kredit, atau informasi pribadi lainnya dengan menyamar sebagai entitas terpercaya (misalnya, bank, penyedia layanan, atau rekan kerja) melalui email, pesan instan, atau situs web palsu.

- Cara Pencegahan:

- Verifikasi Sumber: Ajarkan karyawan untuk selalu memverifikasi keaslian pengirim email atau tautan sebelum memberikan informasi sensitif. Jika ragu, hubungi pengirim melalui saluran komunikasi lain yang terpisah.

- Gunakan Filter Spam dan Antiphishing: Konfigurasikan server email dan browser untuk menggunakan filter spam dan antiphishing yang dapat mendeteksi dan memblokir email atau situs web phishing yang dikenal.

Contoh Soal 2: Basis Data Relasional dan SQL

Soal:

Sebuah perpustakaan memiliki basis data untuk mengelola koleksi buku dan peminjaman anggotanya. Basis data ini memiliki dua tabel utama: Buku dan Peminjaman.

Tabel Buku: |

id_buku (Primary Key) |

judul |

pengarang |

penerbit |

tahun_terbit |

stok |

|---|---|---|---|---|---|---|

| 101 | Laskar Pelangi | Andrea Hirata | Bentang Pustaka | 2005 | 5 | |

| 102 | Bumi | Tere Liye | Gramedia | 2014 | 8 | |

| 103 | Sang Pemimpi | Andrea Hirata | Bentang Pustaka | 2006 | 3 | |

| 104 | Negeri 5 Menara | Ahmad Fuadi | Gramedia | 2009 | 6 | |

| 105 | Berani Takut | Rina Nurdiana | KPG | 2018 | 2 |

Tabel Peminjaman: |

id_peminjaman (Primary Key) |

id_anggota |

id_buku (Foreign Key ke Buku) |

tanggal_pinjam |

tanggal_kembali |

|---|---|---|---|---|---|

| 1 | A001 | 101 | 2023-10-01 | 2023-10-15 | |

| 2 | A002 | 102 | 2023-10-05 | NULL | |

| 3 | A001 | 103 | 2023-10-10 | 2023-10-20 | |

| 4 | A003 | 101 | 2023-10-12 | NULL | |

| 5 | A002 | 104 | 2023-10-15 | 2023-10-25 | |

| 6 | A001 | 102 | 2023-10-20 | NULL |

a. Jelaskan konsep Normalisasi Basis Data dan mengapa penting dalam desain basis data relasional. Berikan contoh normalisasi dari tabel Buku jika ada redundansi data.

b. Tuliskan query SQL untuk menampilkan semua judul buku yang belum dikembalikan oleh anggota (artinya, kolom tanggal_kembali bernilai NULL).

c. Tuliskan query SQL untuk menampilkan judul buku dan nama pengarangnya dari buku-buku yang diterbitkan oleh "Gramedia".

d. Tuliskan query SQL untuk menampilkan judul buku yang dipinjam oleh anggota dengan id_anggota ‘A001’. Tampilkan juga tanggal peminjamannya.

Jawaban dan Pembahasan:

a. Konsep Normalisasi Basis Data:

Normalisasi adalah proses sistematis untuk merancang skema basis data relasional agar mengurangi redundansi data dan meningkatkan integritas data. Tujuan utamanya adalah untuk:

- Menghilangkan Redundansi Data: Mencegah data yang sama disimpan di beberapa tempat, yang dapat menyebabkan inkonsistensi jika salah satu salinan diperbarui tetapi yang lain tidak.

- Meningkatkan Integritas Data: Memastikan bahwa data akurat dan konsisten di seluruh basis data.

- Mempermudah Pemeliharaan Basis Data: Perubahan atau pembaruan data menjadi lebih efisien dan tidak rentan terhadap kesalahan.

- Menghindari Anomali Basis Data: Anomali adalah masalah yang muncul akibat redundansi data, seperti anomali penyisipan, penghapusan, dan pembaruan.

Normalisasi dilakukan melalui serangkaian "bentuk normal" (Normal Forms), yang paling umum adalah 1NF (First Normal Form), 2NF (Second Normal Form), dan 3NF (Third Normal Form).

-

Contoh Normalisasi dari Tabel

Buku:

Dalam tabelBukuyang diberikan, data terlihat sudah cukup ternormalisasi. Namun, jika kita membayangkan skenario di mana informasi penerbit (seperti nama penerbit, alamat penerbit, dll.) sering diulang untuk buku yang sama dari penerbit yang sama, kita bisa menormalisasinya lebih lanjut.Misalkan, jika tabel

Bukuawalnya seperti ini (dengan asumsi ada redundansi data penerbit):Tabel Buku(Sebelum Normalisasi Lanjutan):id_bukujudulpengarangnama_penerbitalamat_penerbittahun_terbitstok101 Laskar Pelangi Andrea Hirata Bentang Pustaka Jl. Mawar No. 1 2005 5 102 Bumi Tere Liye Gramedia Jl. Melati No. 2 2014 8 103 Sang Pemimpi Andrea Hirata Bentang Pustaka Jl. Mawar No. 1 2006 3 Terlihat bahwa "Bentang Pustaka" dan alamatnya terulang untuk buku 101 dan 103. Untuk menormalisasi ke 3NF, kita bisa memecahnya menjadi dua tabel:

Tabel Buku(Setelah Normalisasi):id_buku(PK)judulpengarangid_penerbit(FK)tahun_terbitstok101 Laskar Pelangi Andrea Hirata P01 2005 5 102 Bumi Tere Liye P02 2014 8 103 Sang Pemimpi Andrea Hirata P01 2006 3 Tabel Penerbit:id_penerbit(PK)nama_penerbitalamat_penerbitP01 Bentang Pustaka Jl. Mawar No. 1 P02 Gramedia Jl. Melati No. 2 Dengan pemecahan ini, informasi penerbit hanya disimpan sekali, mengurangi redundansi dan memastikan konsistensi.

b. Query SQL untuk Buku yang Belum Dikembalikan:

SELECT judul

FROM Buku

WHERE id_buku IN (SELECT id_buku FROM Peminjaman WHERE tanggal_kembali IS NULL);- Penjelasan:

SELECT judul: Memilih kolomjuduldari tabelBuku.FROM Buku: Menentukan tabel sumber data adalahBuku.WHERE id_buku IN (...): Memfilter hasil berdasarkanid_buku. Hanya baris yangid_buku-nya ada dalam daftar hasil subquery yang akan disertakan.(SELECT id_buku FROM Peminjaman WHERE tanggal_kembali IS NULL): Subquery ini mengambilid_bukudari tabelPeminjamandi manatanggal_kembalimasih NULL, yang menandakan buku tersebut belum dikembalikan.

c. Query SQL untuk Buku Terbitan "Gramedia":

SELECT judul, pengarang

FROM Buku

WHERE penerbit = 'Gramedia';- Penjelasan:

SELECT judul, pengarang: Memilih kolomjuduldanpengarang.FROM Buku: Menentukan tabelBuku.WHERE penerbit = 'Gramedia': Memfilter baris di mana nilai kolompenerbitsama persis dengan ‘Gramedia’.

d. Query SQL untuk Buku yang Dipinjam Anggota ‘A001’:

SELECT b.judul, p.tanggal_pinjam

FROM Buku b

JOIN Peminjaman p ON b.id_buku = p.id_buku

WHERE p.id_anggota = 'A001';- Penjelasan:

SELECT b.judul, p.tanggal_pinjam: Memilihjuduldari tabelBuku(dengan aliasb) dantanggal_pinjamdari tabelPeminjaman(dengan aliasp).FROM Buku b JOIN Peminjaman p ON b.id_buku = p.id_buku: Menggabungkan tabelBukudanPeminjamanberdasarkan kesamaan nilai pada kolomid_buku. Ini diperlukan untuk menghubungkan informasi buku dengan informasi peminjamannya.WHERE p.id_anggota = 'A001': Memfilter hasil gabungan untuk hanya menyertakan peminjaman yang dilakukan oleh anggota denganid_anggota‘A001’.

Contoh Soal 3: Keamanan Informasi dan Etika Digital

Soal:

Seorang siswa kelas 11 menemukan informasi pribadi teman-temannya di sebuah forum daring yang tidak terproteksi dengan baik. Informasi tersebut meliputi nama lengkap, alamat email, dan nomor telepon.

a. Jelaskan konsep Digital Footprint dan berikan contohnya. Mengapa penting untuk mengelola digital footprint?

b. Siswa tersebut merasa tergoda untuk menyebarkan informasi pribadi teman-temannya di media sosial lain. Jelaskan mengapa tindakan tersebut tidak etis dan dapat memiliki konsekuensi hukum di Indonesia.

c. Jika siswa tersebut ingin melindungi informasi pribadinya di internet, sebutkan minimal tiga langkah praktis yang dapat ia lakukan.

Jawaban dan Pembahasan:

a. Konsep Digital Footprint:

- Definisi: Digital Footprint adalah jejak data yang ditinggalkan seseorang saat menggunakan internet. Ini mencakup semua aktivitas daring, mulai dari menjelajahi web, memposting di media sosial, mengirim email, mengunduh file, hingga melakukan transaksi online. Digital footprint bisa bersifat aktif (saat kita sengaja membagikan informasi) atau pasif (data yang dikumpulkan secara otomatis oleh situs web, seperti alamat IP atau riwayat penelusuran).

- Contoh:

- Aktif: Mengunggah foto di Instagram, menulis komentar di blog, mengisi formulir pendaftaran online.

- Pasif: Riwayat penelusuran di Google Chrome, data lokasi yang dikumpulkan oleh aplikasi, cookie yang dilacak oleh situs web.

- Pentingnya Mengelola Digital Footprint:

Mengelola digital footprint sangat penting karena:- Reputasi Online: Jejak digital Anda membentuk reputasi online Anda. Calon pemberi kerja, universitas, atau bahkan orang lain yang Anda temui secara online dapat mencari informasi tentang Anda. Jejak digital yang negatif dapat merusak peluang di masa depan.

- Keamanan Privasi: Informasi yang dibagikan atau dikumpulkan secara tidak sengaja dapat disalahgunakan oleh pihak yang tidak bertanggung jawab untuk kejahatan siber, pencurian identitas, atau penipuan.

- Pengambilan Keputusan: Informasi yang Anda bagikan dapat digunakan untuk menargetkan iklan kepada Anda, atau bahkan memengaruhi persepsi orang lain terhadap Anda.

b. Tindakan Menyebarkan Informasi Pribadi dan Konsekuensinya:

Menyebarkan informasi pribadi teman-temannya tanpa izin adalah tindakan yang tidak etis dan melanggar hukum di Indonesia.

-

Mengapa Tidak Etis:

- Pelanggaran Privasi: Setiap individu memiliki hak atas privasinya. Mengungkapkan informasi pribadi seseorang tanpa persetujuan mereka adalah pelanggaran terhadap hak tersebut.

- Potensi Kerugian: Informasi tersebut dapat disalahgunakan untuk tujuan jahat, seperti penipuan, pelecehan, atau perundungan (cyberbullying). Hal ini dapat menimbulkan kerugian emosional dan sosial yang signifikan bagi teman-temannya.

- Hilangnya Kepercayaan: Tindakan tersebut akan merusak kepercayaan antara siswa tersebut dan teman-temannya, serta reputasinya di mata orang lain.

-

Konsekuensi Hukum di Indonesia:

Tindakan menyebarkan informasi pribadi tanpa hak dapat dikenakan sanksi pidana berdasarkan Undang-Undang Nomor 11 Tahun 2008 tentang Informasi dan Transaksi Elektronik (UU ITE), sebagaimana telah diubah dengan Undang-Undang Nomor 19 Tahun 2016.- Pasal 30 UU ITE: Mengatur tentang akses ilegal terhadap sistem elektronik. Meskipun tidak secara langsung menyebarkan, akses ilegal untuk mendapatkan informasi tersebut bisa masuk ranah ini.

- Pasal 32 UU ITE: Mengatur tentang mengubah, menambah, mengurangi, mentransmisikan, merusak, menghilangkan, memindahkan, atau menyembunyikan informasi elektronik. Menyebarkan informasi pribadi secara elektronik dapat dikategorikan sebagai tindakan transmisi yang melanggar privasi.

- Pasal 26 UU ITE: Mengatur tentang hak privasi. Menyebutkan bahwa setiap Orang dengan sengaja dan tanpa hak melakukan perbuatan sebagaimana dimaksud dalam Pasal 30 ayat (1) atau Pasal 32 ayat (1) dipidana dengan pidana penjara paling lama 6 (enam) tahun dan/atau denda paling banyak Rp1.000.000.000,00 (satu miliar rupiah).

Jika informasi tersebut disebarkan untuk tujuan pencemaran nama baik, dapat juga dikenakan Pasal 27 ayat (3) UU ITE tentang pencemaran nama baik.

c. Langkah Praktis Melindungi Informasi Pribadi di Internet:

-

Gunakan Kata Sandi yang Kuat dan Unik:

- Buat kata sandi yang panjang (minimal 12 karakter) menggunakan kombinasi huruf besar, huruf kecil, angka, dan simbol.

- Hindari menggunakan informasi pribadi yang mudah ditebak seperti tanggal lahir atau nama hewan peliharaan.

- Gunakan kata sandi yang berbeda untuk setiap akun. Pertimbangkan penggunaan manajer kata sandi (password manager).

- Aktifkan otentikasi dua faktor (two-factor authentication / 2FA) jika tersedia.

-

Periksa Pengaturan Privasi di Media Sosial dan Aplikasi:

- Secara berkala tinjau dan sesuaikan pengaturan privasi pada akun media sosial Anda (misalnya, Facebook, Instagram, Twitter).

- Batasi siapa saja yang dapat melihat postingan Anda, informasi profil Anda, dan daftar teman Anda.

- Waspadai izin yang diminta oleh aplikasi mobile. Berikan hanya izin yang benar-benar diperlukan untuk fungsionalitas aplikasi.

-

Hati-hati Terhadap Phishing dan Penipuan Online:

- Jangan pernah mengklik tautan atau membuka lampiran dari email atau pesan yang mencurigakan, meskipun terlihat berasal dari sumber tepercaya.

- Verifikasi identitas pengirim secara independen jika Anda ragu.

- Hindari memberikan informasi pribadi sensitif melalui email atau situs web yang tidak terenkripsi (periksa ikon gembok di bilah alamat browser).

- Edukasi diri sendiri tentang modus-modus penipuan yang umum terjadi.

Penutup

Memahami contoh-contoh soal dan pembahasannya ini diharapkan dapat memberikan gambaran yang jelas tentang materi TIK yang akan dihadapi di semester 2 Kelas 11. Ingatlah bahwa kunci utama dalam menguasai TIK adalah pemahaman konsep, praktik langsung, dan terus belajar mengikuti perkembangan teknologi. Dengan persiapan yang matang, Anda tidak hanya akan sukses dalam ujian, tetapi juga membekali diri dengan keterampilan yang tak ternilai di era digital ini. Selamat belajar dan teruslah menjelajahi dunia TIK!